Vad är Zero Trust?

Hur fungerar Zero Trust och varför är det ett måste i dagens moderna infrastruktur?

"Never trust, always verify." är kärnan i en zero trust-baserad säkerhetslösning. Även om det kan verka självklart, visar det sig ofta vara mer komplext att implementera i praktiken än vad man först kan tro. I denna artikel kommer vi att utforska hur man kan tillämpa zero trust-principer på AWS och hur de kan bidra till att bygga mer robusta och säkra system.

Riddaren och slottet – en metafor för cybersäkerhet

Det var en gång en riddare och ett slott. I slottet finns guld och ovärderliga skatter (din känsliga och värdefulla data). Riddaren, vars mål är att skydda sina skatter från potentiella tjuvar, vill bygga en omfattande säkerhetslösning för att förhindra att någon obehörig kan stjäla dem.

Riddaren samlade ett säkerhetsråd som hävdade att den bästa lösningen för att skydda skatterna är att bygga en djup vallgrav runt slottet. Vallgraven ska vara så bred och djup att ingen kan ta sig över den, vilket skulle garantera säkerheten – en stark yttre försvarslinje som skapar trygghet.

Men riddarens högra hand med erfarenhet av modern säkerhet, varnar för en allvarlig risk: om en enda svaghet upptäcks – till exempel en hemlig passage eller en spricka i muren – kan en angripare ta sig in, och väl inne är alla skatter sårbara. Problemet ligger i att för mycket resurser har fokuserats på det yttre försvaret, utan att skydda det som verkligen är värdefullt – själva skatterna.

Riddarens högra hand föreslår istället en annorlunda strategi: varje skatt bör skyddas individuellt. Lås, vakter och säkerhetsmekanismer ska säkra varje rum i slottet, oavsett om hotet kommer utifrån eller inifrån. Det är inte längre tillräckligt att lita på att de som redan befinner sig i slottet är pålitliga – alla måste verifieras, hela tiden.

Hur detta översätts till IT-säkerhet

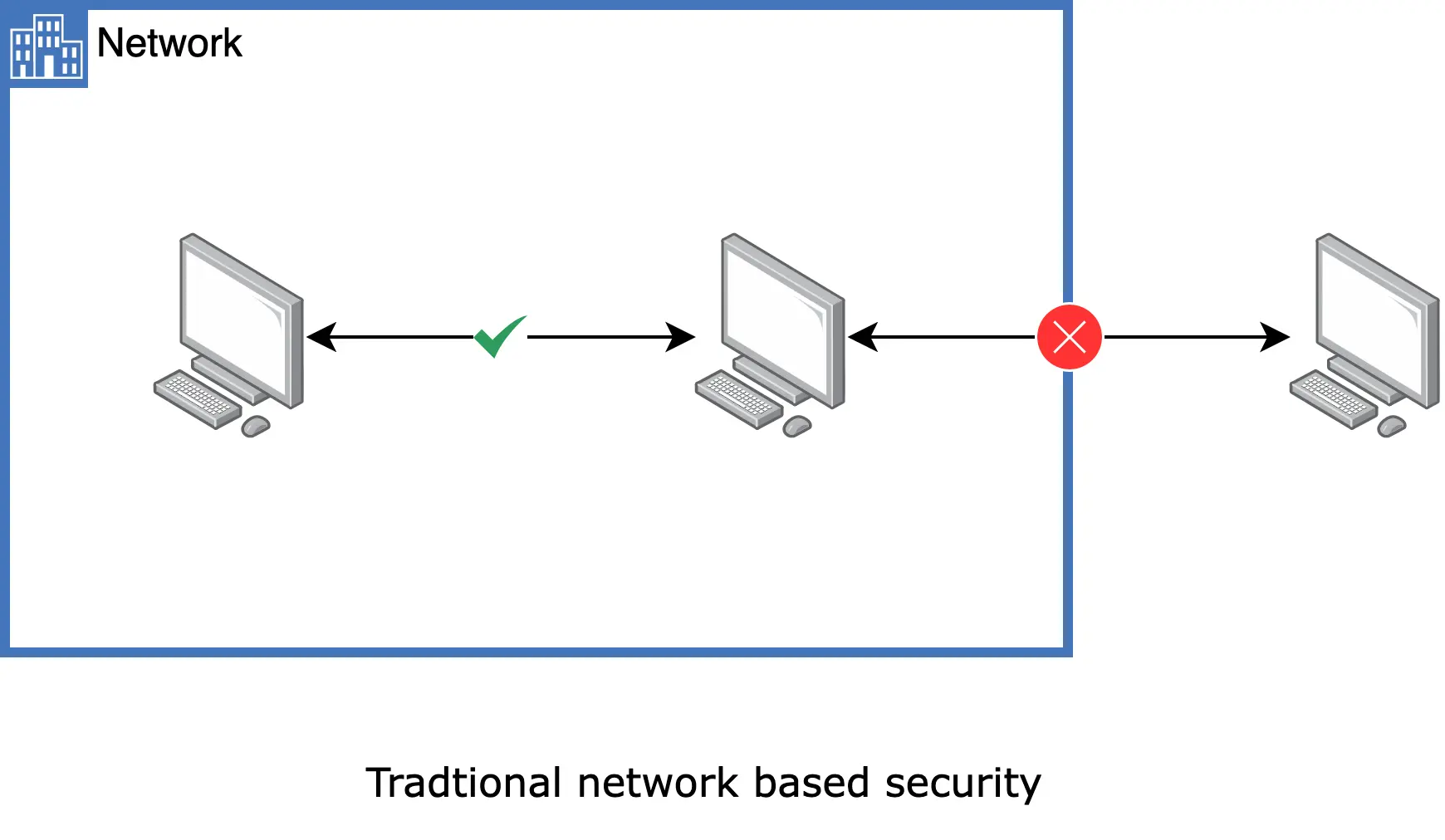

Precis som riddaren inte kan förlita sig på enbart en vallgrav för att skydda sitt slott, kan moderna IT-infrastrukturer inte enbart förlita sig på nätverkssäkerhet för att hålla system säkra. Tidigare har traditionell IT-säkerhet ofta byggt på tanken att applikationer och system inom samma nätverk kan lita på varandra. Men denna inställning kan skapa farliga sårbarheter, särskilt med tanke på en så kallat "privilege escalation attack". Om en angripare lyckas bryta sig in i en del av nätverket, kan de enkelt ta sig vidare till andra, mer kritiska delar.

För att motverka dessa hot måste varje komponent i systemet verifiera och kontrollera all trafik som kommer in, oavsett varifrån den kommer. Varje applikation måste säkerställa att bara de som är auktoriserade har tillgång, även inom interna system. I molnmiljöer som AWS kan detta göras genom Identity and Access Management (IAM), där användarnas roller och rättigheter ständigt övervakas och uppdateras för att minimera risker.

Att säkerställa kontinuerlig säkerhet

En viktig del av zero trust-strategin är att aldrig ta för givet att ett system eller en användare kan litas på, även om de har verifierats tidigare. Varje gång en användare eller applikation gör en begäran om åtkomst, måste den verifieras på nytt. En tidigare godkänd åtkomst ger inte evig legitimitet. Det är också viktigt att regelbundet rotera säkerhetsnycklar och autentiseringsuppgifter för att minska risken att någon obehörig får långvarig tillgång till systemet. Genom denna ständiga verifiering begränsar vi möjligheten för angripare att utnyttja sårbarheter inifrån och minimerar skadan som kan uppstå vid ett intrång.

Zero trust-principer i praktiken

Kärnan i zero trust-principerna är att alltid ifrågasätta och aldrig anta något om systemets säkerhet. Varje ny begäran om åtkomst måste granskas och verifieras noggrant, oavsett om användaren har tillåtits tidigare. Denna typ av kontinuerlig kontroll minskar risken för attacker som utnyttjar interna svagheter och hjälper till att minimera skadorna om en angripare tar sig in.

Genom att implementera denna rigorösa strategi kan organisationer inte bara skydda sina system mot yttre hot utan också mot potentiella interna attacker. Det kräver mer avancerade säkerhetsarkitekturer och ett dynamiskt förhållningssätt till IT-säkerhet, men det är avgörande i en tid där hotbilderna ständigt förändras.

AWS rekommendationer för att implementera Zero Trust

AWS erbjuder flera metoder och verktyg för att uppnå en zero trust-arkitektur, som syftar till att stärka säkerheten genom att alltid verifiera åtkomst och aldrig lita på något per automatik. För att implementera zero trust på AWS krävs en kombination av robusta verktyg som Identity and Access Management (IAM), nätverkssegmentering och säker hantering av känsliga uppgifter.

Identity and Access Management (IAM)

Ett av de viktigaste verktygen för att implementera zero trust på AWS är Identity and Access Management (IAM). IAM gör det möjligt att definiera och hantera användarroller och tilldelade rättigheter på ett mycket detaljerat sätt. Detta säkerställer att varje användare, applikation eller tjänst endast får den åtkomst som behövs och inget mer, vilket följer principen om "minsta privilegium". Genom att använda IAM-roller och policys kan du styra exakt vem som har tillgång till vilka resurser och under vilka omständigheter.

IAM integreras även med andra tjänster som AWS Lambda, EC2, S3 och många fler, vilket möjliggör central hantering av åtkomstkontroll för olika tjänster inom din infrastruktur. Du kan också ställa in multi-faktor-autentisering (MFA) för att stärka säkerheten ytterligare och säkerställa att användarna måste verifiera sin identitet med mer än bara ett lösenord.

Nätverkssegmentering och säkerhet

För att stärka säkerheten i en zero trust-arkitektur är det också avgörande att segmentera nätverket och implementera strikt trafikövervakning. På AWS kan du göra detta genom att använda Virtual Private Cloud (VPC), där du kan skapa isolerade nätverksmiljöer och styra trafiken mellan olika delar av infrastrukturen.

Security Groups och Network Access Control Lists (NACLs) används för att specificera vilka IP-adresser och portar som får kommunicera med olika delar av systemet. Detta gör det möjligt att begränsa och övervaka all trafik, både inom det interna nätverket och från externa källor, vilket minskar risken för otillåten åtkomst.

Med hjälp av AWS PrivateLink kan du också begränsa exponeringen av interna tjänster till internet och istället hålla all trafik inom AWS-nätverket. Genom att kombinera dessa nätverkskontroller med IAM-policys kan du skapa ett system där ingen trafik, vare sig inifrån eller utifrån, kan lita på utan att verifieras.

Hantering och rotation av känsliga uppgifter med AWS Secrets Manager

Ett centralt verktyg för att uppnå zero trust i molnmiljön är AWS Secrets Manager. Med Secrets Manager kan du på ett säkert sätt hantera och rotera känsliga uppgifter som API-nycklar, databasuppgifter och andra autentiseringsuppgifter. Genom att regelbundet rotera dessa nycklar och credentials kan du minimera risken för att obehöriga får tillgång till dina system om någon nyckel komprometteras.

Secrets Manager integreras sömlöst med andra AWS-tjänster och gör det möjligt att automatisera rotationen av nycklar och credentials. Detta innebär att du inte bara kan lagra känsliga uppgifter på ett säkert sätt, utan också se till att de regelbundet uppdateras utan att manuellt behöva ändra dem i applikationerna.

Att kontinuerligt rotera nycklar är en viktig del av zero trust-principen. Även om en nyckel en gång har verifierats som giltig betyder det inte att den kan litas på för alltid. Genom att ständigt förnya och verifiera autentiseringsuppgifter minskar du risken för att de blir en sårbarhet över tid.

Övervakning och loggning med AWS CloudTrail och AWS Config

Zero trust kräver att all aktivitet och åtkomst loggas och granskas kontinuerligt. Med AWS CloudTrail kan du övervaka och logga alla åtgärder som utförs inom ditt AWS-konto. Detta inkluderar allt från användares inloggningar till API-anrop och förändringar i systemkonfigurationer. CloudTrail gör det möjligt att spåra varenda händelse och identifiera potentiella säkerhetshot eller ovanliga aktiviteter i realtid.

AWS Config kompletterar detta genom att ge dig en överblick över hur dina resurser konfigureras och ändras över tid. Du kan ställa in regelbundna efterlevnadskontroller för att säkerställa att alla resurser följer dina säkerhets- och åtkomstpolicys, vilket gör det lättare att identifiera avvikelser eller felkonfigurationer som kan äventyra systemets säkerhet.